DDoS 対 DoS |違いとその防止方法は?

Ddos Dui Dos Weiitosono Fang Zhi Fang Faha

インターネットへの依存度が高まるこの世界では、サイバー世界でいくつかの悪意のあるイベントが発生しています。犯罪者は、DDoS 攻撃や DoS 攻撃など、人々のプライバシーを悪用し、データを盗むためにできることは何でもしようとしています。今日、DDoS 対 DoS に関するこの記事は MiniTool ウェブサイト それらの違いを紹介します。

サイバー攻撃の種類が増えるにつれて、標的型攻撃に対する具体的な方法を設計できるように、人々はそれらについてより多くのことを知る必要があります。したがって、これら 2 つの強力な敵である DDoS 攻撃と DoS 攻撃を防ぐには、それらが何であるかを理解する必要があります。

DDoS 攻撃とは?

DDoS 攻撃 (分散型サービス妨害攻撃) は、攻撃者がサーバーにインターネット トラフィックを大量に送り込み、ユーザーが接続されたオンライン サービスやサイトにアクセスできないようにするサイバー犯罪です。実際、DoS 攻撃とよく似ているため、多くの人がこの 2 つの攻撃を間違えます。

DDoS 攻撃について詳しく知りたい場合は、次の記事を参照してください。 DDoS 攻撃とは? DDoS 攻撃を防ぐ方法 .

DoS 攻撃とは

サービス拒否 (DoS) 攻撃は、攻撃者がネットワークに接続されたホストのサービスを一時的または無期限に中断することにより、ターゲット ユーザーがマシンまたはネットワーク リソースを利用できないようにしようとするネットワーク攻撃の一種です。

DoS 攻撃と DDoS 攻撃の種類

コンピュータを攻撃する目的は似ていますが、攻撃方法の違いによって分類することができます。これが、DoS 攻撃と DDoS 攻撃の大きな違いの 1 つです。 DoS 攻撃と DoS 攻撃には、それぞれ 3 つのタイプがあります。

3 種類の DoS 攻撃

ティアドロップアタック

ティアドロップ攻撃は、IP フラグメントを信頼する TCP/IP スタック実装のパケット ヘッダーの情報を悪用します。

IP セグメントには、セグメントに含まれる元のパケットのセグメントを示す情報が含まれており、サービス パック 4 より前の NT などの一部の TCP/IP スタックは、オフセットが重複している偽造されたセグメントを受信するとクラッシュします。

IP パケットがネットワークを介して送信される場合、パケットは小さな断片に分割できます。攻撃者は、2 つ (またはそれ以上) のパケットを送信することで、ティアドロップ攻撃を実行できます。

フラッディングアタック

SYN フラッディング攻撃は、TCP の 3 ウェイ ハンドシェイク メカニズムを悪用します。攻撃者は、偽装した IP アドレスを使用して攻撃先にリクエストを送信し、攻撃先が送信した応答パケットは宛先に到達しません。この場合、攻撃された側は、接続が閉じられるのを待っている間にリソースを消費します。

このような接続が数千ある場合、ホスト リソースが使い果たされ、攻撃の目的が達成されます。

IP フラグメンテーション攻撃

IP フラグメンテーション攻撃は、一種のコンピューター プログラム再編成の脆弱性を指します。変更されたネットワーク パケットを送信できますが、受信ネットワークを再編成することはできません。多数の組み立てられていないパケットが原因で、ネットワークは行き詰まり、すべてのリソースを使い果たします。

3 種類の DDoS 攻撃

ボリューメトリック攻撃

ボリューメトリック攻撃は、帯域幅が完全に使い尽くされるほどの大量のトラフィックでサーバーを攻撃することによって行われます。

このような攻撃では、悪意のあるアクターが、ターゲットのスプーフィングされた IP アドレスを使用して、DNS サーバーに要求を送信します。次に、DNS サーバーはその応答をターゲット サーバーに送信します。大規模に実行すると、大量の DNS 応答がターゲット サーバーに大混乱をもたらす可能性があります。

プロトコル攻撃

プロトコル DDoS 攻撃は、インターネット通信プロトコルの弱点に依存しています。これらのプロトコルの多くはグローバルに使用されているため、動作方法の変更は複雑であり、ロールアウトには非常に時間がかかります。

たとえば、ボーダー ゲートウェイ プロトコル (BGP) ハイジャックは、DDoS 攻撃の基礎となるプロトコルの好例です。

Web アプリケーションベースの攻撃

アプリケーション攻撃は、許可されていない領域へのアクセスを取得するサイバー犯罪者で構成されています。攻撃者は通常、まずアプリケーション層を調べて、コード内に記述されたアプリケーションの脆弱性を探します。

DDoS 攻撃と DoS 攻撃

DDoS 攻撃と DoS 攻撃を比較するために、この記事では重要な機能の違いを明確にします。

インターネット接続

DoS 攻撃と DDoS 攻撃の主な違いは、DDoS は複数のインターネット接続を使用して被害者のコンピューター ネットワークをオフラインにするのに対し、DoS は単一の接続を使用することです。

攻撃速度

DDoS 攻撃は、DoS 攻撃よりも高速です。 DDoS 攻撃は複数の場所から行われるため、単一の場所での DoS 攻撃よりもはるかに迅速に展開できます。攻撃の速度が上がると、検出が難しくなり、被害が増加したり、壊滅的な結果を招くことさえあります。

検出の容易さ

DoS 攻撃は、DDoS 攻撃に比べて追跡が容易です。速度比較の結果によると、DDoS 攻撃は DoS よりも高速に実行されるため、攻撃の検出が困難になる可能性があります。

さらに、DoS は 1 つの場所から発生するため、その発信元を検出して接続を切断する方が簡単です。

交通量

DDoS 攻撃により、攻撃者は被害者のネットワークに大量のトラフィックを送信できます。 DDoS 攻撃では、複数のリモート マシン (ゾンビまたはボット) が使用されます。つまり、さまざまな場所から大量のトラフィックを同時に送信し、検出を逃れる方法でサーバーを急速に過負荷にすることができます。

実行方法

DDoS 攻撃では、被害者の PC は、複数の場所から送信されたデータのパケットからロードされます。 DoS 攻撃では、被害者の PC は、1 つの場所から送信されたデータのパケットからロードされます。

DDoS 攻撃は、マルウェア (ボット) に感染した複数のホストを調整して、コマンド アンド コントロール (C&C) サーバーによって管理されるボットネットを作成します。対照的に、DoS 攻撃は通常、スクリプトまたはツールを使用して 1 台のマシンから攻撃を実行します。

どちらがより危険ですか?

上記の DDoS 攻撃と DoS 攻撃の比較によると、DDoS 攻撃が多くの面で上回っていることが明らかであり、DDoS 攻撃はこれまでよりも困難な問題になっています。

DDoS 攻撃と DoS 攻撃はどちらも危険であり、いずれも重大なシャットダウンの問題につながる可能性があります。しかし、DDoS 攻撃は DoS 攻撃よりも危険です。前者は分散システムから開始され、後者は単一システムから実行されるからです。

DDoS 攻撃または DoS 攻撃を受けているかどうかを特定する方法を知りたい場合。あなたが理解できるいくつかの信号があります。

- 目に見えない遅いネットワーク パフォーマンス。

- デジタル プロパティの 1 つによるサービス拒否。

- 同じネットワーク上のマシンへの不明なネットワーク接続の損失。

- 突然のダウンタイムまたはパフォーマンスの問題。

DoS および DDoS 攻撃が発生する理由

利益の追求

ほとんどのサイバー犯罪活動は、利益追求に端を発しています。インターネット上には、犯罪者にとって非常に魅力的な特別な宝物、つまり仮想資産があります。複数の攻撃により、一部の e コマース Web サイトがクラッシュし、さらに深刻なのは経済的損失です。

さらに、人々のプライバシーも有益な資産と見なされます。これは、ショッピング プラットフォームやその他のサービス ビジネスなど、必要な企業に販売できます。

イデオロギー的信念

これらのハッカーが求めているのは、利益を得ることではなく、政治的支持や反対意見を表明することです。政治家、政治団体、またはその他の政府や非政府組織を標的にするのは、彼らのイデオロギー的信念が異なるため、Web サイトを閉鎖するためです。

サイバー戦争

一部の人々が政治的反対意見を積極的に主張すると、政治的支持の異なる人々が同じように反撃するため、サイバー戦争が引き起こされます。通常、さまざまなタイプの DDoS 攻撃が、過激派やテロリストによって政治的または軍事的な目的で試みられます。

悪意のある競合他社

個人的な利益のために、一部の競合他社はライバルを攻撃するために悪意のある行動をとり、DDoS 攻撃は商業戦争で一般的に使用されます。

DDoS 攻撃は企業のネットワークをダウンさせる可能性があり、その間に競合他社が顧客を盗む可能性があります。

DDoS および DoS 攻撃を防ぐ方法は?

DoS 攻撃と DDoS 攻撃について学んだので、予防に使用できる方法があるかどうか疑問に思うかもしれません。 DDoS 攻撃と DoS 攻撃を防ぐには、次のようにします。

- 多層 DDoS 保護を作成します。

- Web アプリケーション ファイアウォールを適用します。

- 発作の症状を知る。

- ネットワーク トラフィックの継続的な監視を実践します。

- ネットワークブロードキャストを制限します。

- サーバーの冗長性があります。

それとは別に、バックアップの重要性を強調する価値があります。 DDoS 攻撃や DoS 攻撃が何であれ、インターネット パフォーマンスの低下、Web サイトのシャットダウン、システム クラッシュなどにつながる可能性があります。他の外付けディスクにシステム バックアップを準備している場合にのみ、システムの復元はすぐに実行できます。

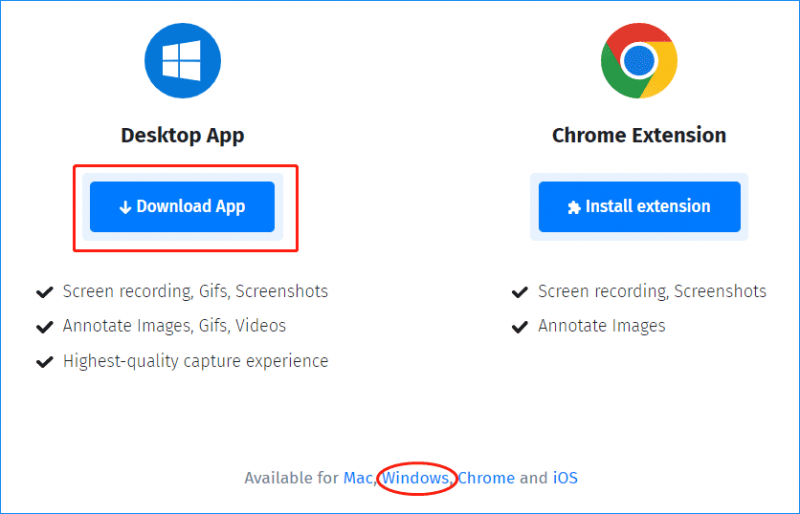

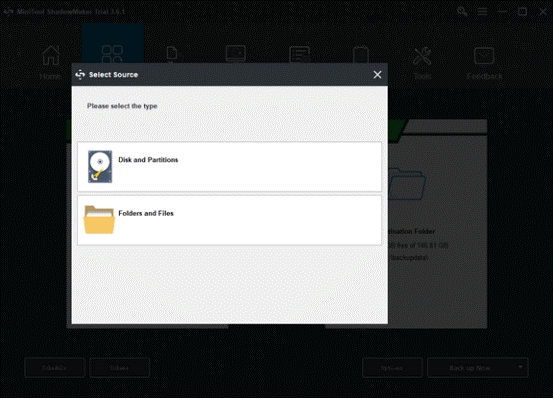

この上、 MniTool ShadowMaker 要求を満たすことができ、その他の使用可能な機能は、バックアップ エクスペリエンスを向上させるように設定されています。スケジュールされたバックアップ (毎日、毎週、毎月、イベント時) およびバックアップ スキーム ( 完全バックアップ、増分バックアップ、差分バックアップ ) ご参考までに。

このプログラムをダウンロードしてインストールすると、30 日間無料で試用版を楽しむことができます。

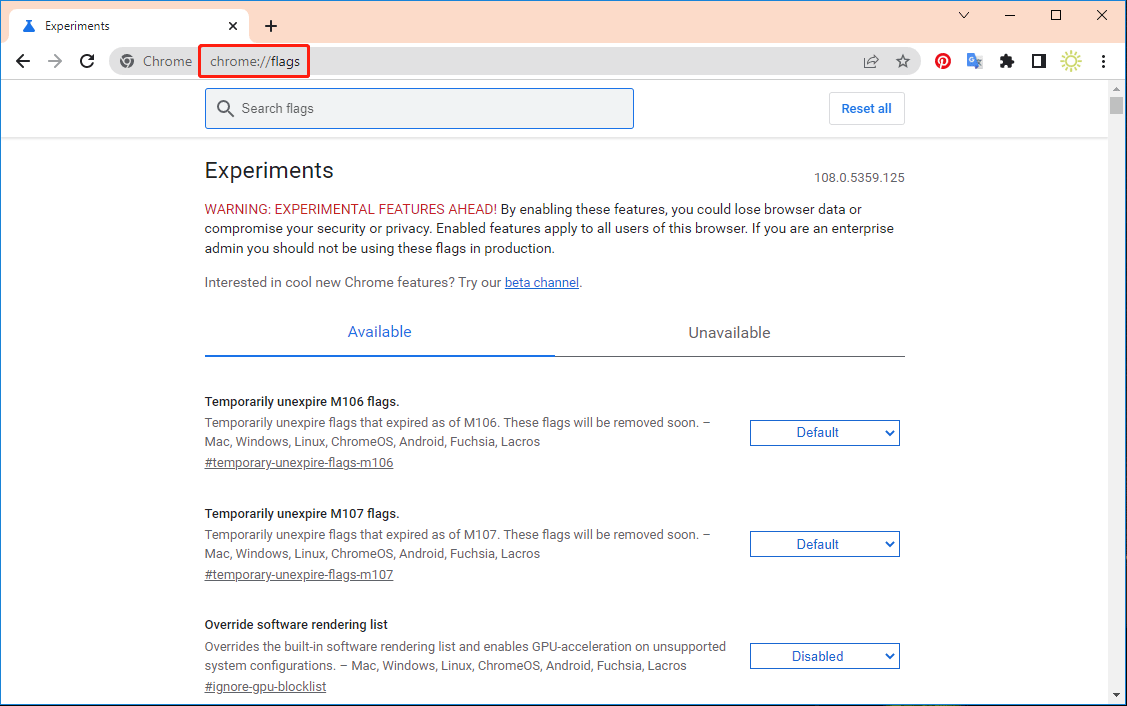

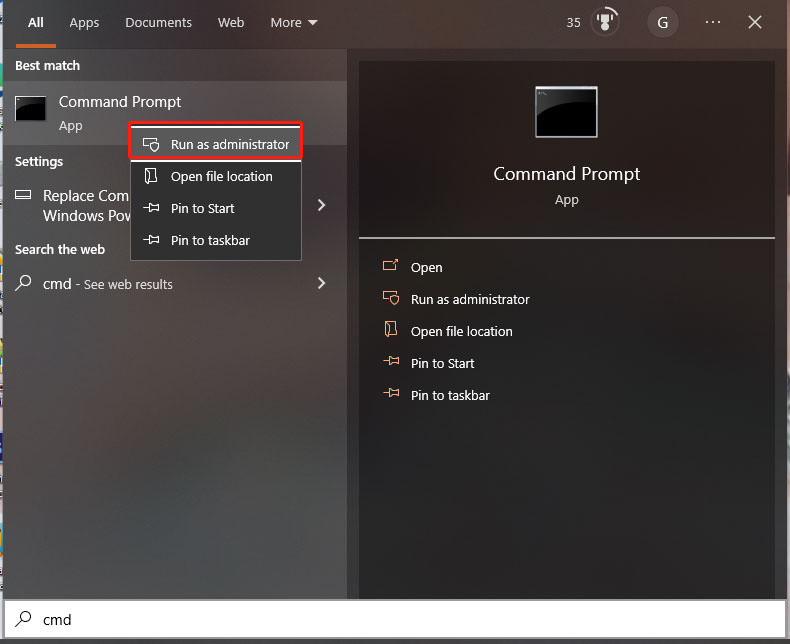

ステップ1:MiniTool ShadowMakerを開き、 トライアルを続ける プログラムに入る。

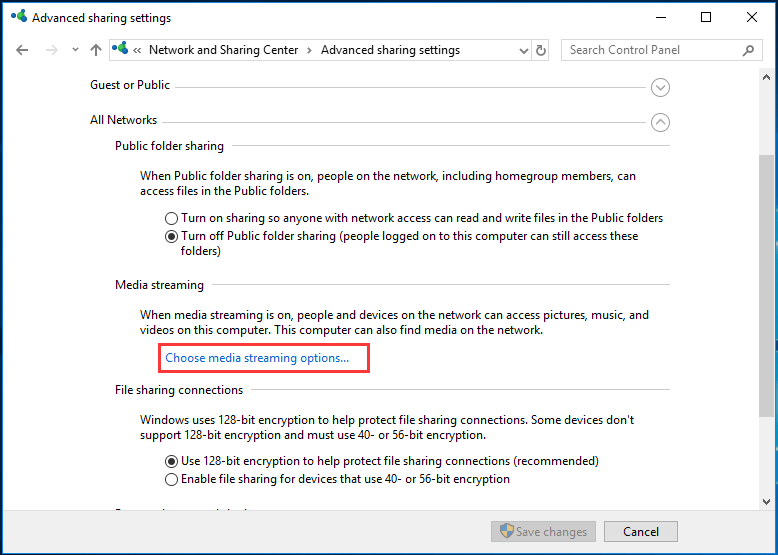

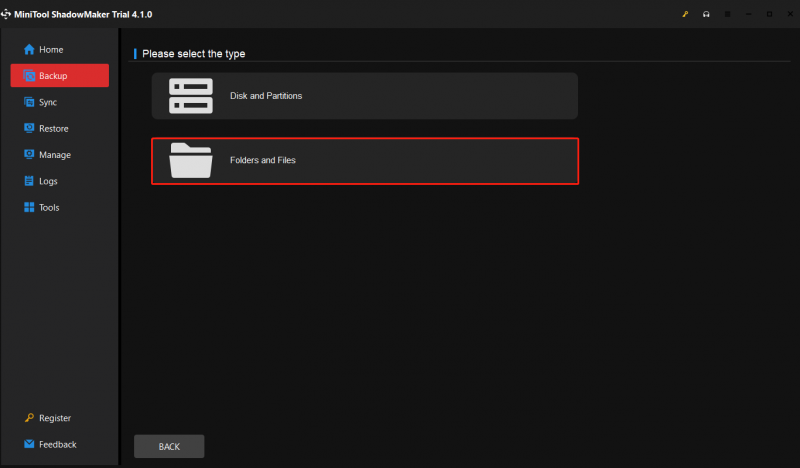

ステップ 2: に移動します バックアップ タブと システム ソースとして選ばれています。他のバックアップ ターゲット (ディスク、パーティション、フォルダー、およびファイル) または他のバックアップ先に変更する場合は、 管理者アカウント フォルダ 、 ライブラリ 、 コンピューター 、 と 共有 をクリックすると、 ソース また 行き先 セクションを選択し、それらを再選択します。

ステップ 3: バックアップを完了するには、 今すぐバックアップ プロセスをすぐに開始するオプションまたは 後でバックアップする バックアップを遅らせるオプション。遅延バックアップ タスクは 管理 ページ。

この記事では、DDoS と DoS の比較、および DDoS と DoS 攻撃を防ぐのに役立つ一連の方法を紹介しました。この記事が気に入ったら、Twitter で共有できます。 クリックしてツイート

結論:

すべてのサイバー攻撃は、データの損失やプライバシーの侵害を可能にする可能性があり、これを防ぐのは困難です。ただし、より深刻な状況が発生するのを避けるために、すべての重要なデータのバックアップ計画を立てることができます。 DDoS と DoS に関するこの記事では、2 つの一般的な攻撃を紹介しました。問題が解決されることを願っています。

MiniTool ShadowMaker の使用中に問題が発生した場合は、次のコメント ゾーンにメッセージを残してください。できるだけ早く返信いたします。 MiniTool ソフトウェアの使用時にサポートが必要な場合は、次の方法でお問い合わせください。 [メール保護] .

DDoS と DoS のよくある質問

1台のコンピューターでDDoSできますか?ping-of-death 攻撃は小規模で基本的な性質を持つため、通常、小規模なターゲットに対して最も効果的です。たとえば、攻撃者は 1 台のコンピューターまたはワイヤレス ルーターを標的にすることができます。ただし、これを成功させるには、悪意のあるハッカーはまずデバイスの IP アドレスを見つけなければなりません。

DDoS 攻撃のコストはどれくらいですか?収益とデータの損失において、テクノロジー ビジネスまたはクライアントのビジネスに対する DDoS 攻撃のコストは急速に増大する可能性があります。平均的な中小企業は、攻撃ごとに 0,000 を費やします。

DoS 攻撃の例を 2 つ挙げてください。DoS 攻撃には、サービスのフラッディングまたはサービスのクラッシュという 2 つの一般的な方法があります。フラッド攻撃は、システムが受信するトラフィックが多すぎてサーバーがバッファできない場合に発生し、トラフィックが遅くなり、最終的に停止します。一般的なフラッド攻撃には、最も一般的な DoS 攻撃であるバッファ オーバーフロー攻撃が含まれます。

DDoS 攻撃はどのくらい続きますか?このタイプの散発的な攻撃の長さは、数分間続く短期的なアクションから 1 時間を超える長い攻撃までさまざまです。スウェーデンの通信会社 Telia Carrier による DDoS Threat Landscape Report 2021 によると、文書化された攻撃は平均 10 分間続きます。

![ST500LT012-1DG142ハードドライブについて知っておくべきこと[MiniToolWiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/57/what-you-should-know-about-st500lt012-1dg142-hard-drive.jpg)

![Nvidia GeForceExperienceエラーコード0x0001を修正する6つの方法[MiniToolNews]](https://gov-civil-setubal.pt/img/minitool-news-center/14/6-methods-fix-nvidia-geforce-experience-error-code-0x0001.png)

![修正–セットアップを使用してUSBドライブにWindows10をインストールできない[MiniToolNews]](https://gov-civil-setubal.pt/img/minitool-news-center/71/fix-you-can-t-install-windows-10-usb-drive-using-setup.png)

![ロックされたファイルを削除する4つの方法(ステップバイステップガイド)[MiniToolニュース]](https://gov-civil-setubal.pt/img/minitool-news-center/30/4-methods-delete-locked-files.jpg)