DNS 攻撃とはそれを防ぐ方法は?答えはここにあります!

Dns Gong Jitohasorewo Fanggu Fang Faha Daehakokoniarimasu

最近、DNS の脆弱性を悪用して貴重なデータや情報を奪う攻撃者が増えています。このガイドでは、 MiniTool ウェブサイト では、DNS 攻撃の基本を紹介し、それらを軽減するためのいくつかのトリックとヒントを提供します。早速本題に移ります!

DNS 攻撃とは?

DNS は Domain Name System の略で、インターネットの基盤の 1 つです。バックグラウンドで動作して、検索バーに入力した Web サイトの名前と対応する IP アドレスを照合します。インターネットの電話帳のようなものです。つまり、DNS はドメイン名を IP アドレスに変換し、Web ブラウザがインターネット リソースをロードできるようにします。

ただし、ドメイン ネーム システムには、攻撃によって発見される可能性のある脆弱性がいくつかあります。これらのセキュリティ ホールを悪用するとすぐに、DNS 攻撃が発生します。その後、攻撃者はターゲットサーバーへのリモートアクセスを取得し、データを盗み、詐欺サイトにアクセスさせ、悪意のあるコンテンツを提案し、詐欺やマルウェアを拡散し、分散サービス拒否攻撃を実行し、ドメイン名を盗みます.

DNS 攻撃の種類

通常、攻撃者は、サーバーとクライアント間の正当な通信を悪用して傍受しようとします。また、盗んだ情報を使用して DNS サーバーにログインしたり、DNS レコードをリダイレクトしたりする可能性があります。

前述のとおり、DNS 攻撃は非常に有害であるため、真剣に受け止める必要があります。解決策を講じる前に、DNS 増幅攻撃、DNS フラッド攻撃、DNS トンネリング攻撃、DNS NXDOMIAN 攻撃、DNS ポイズニング攻撃、DNS リバインディング攻撃の 6 種類の主要な DNS 攻撃について詳しく見ていきましょう。

DNS増幅攻撃

DNS 増幅攻撃は、標的のサーバーで分散型サービス妨害 (DDoS) を実行できます。通常、攻撃者は一般にアクセス可能な DNS サーバーを利用して、DNS 応答トラフィックでターゲットをフラッディングし、ソース アドレスをターゲット アドレスに偽装して、オープン サーバーに DNS ルックアップ リクエストを送信します。 DNS サーバーが DNS レコード応答を送信するとすぐに、攻撃者によって制御されている新しいターゲットに送信されます。

DDoS 攻撃と Dos 攻撃はどちらも、インターネットとシステムのセキュリティを脅かす可能性があります。インターネット接続、攻撃速度、検出の容易さ、その他の面での違いを知っていますか?このガイドを参照してください - DDoS 対 DoS |違いとその防止方法 .

DNS フラッド攻撃

このタイプの DNS 攻撃では、DNS プロトコルを使用して、 UDP (ユーザー データグラム プロトコル) 洪水。標的のサーバーのリソースをフラッディングすることで、実際のトラフィックがサーバーを利用できないようにすることを目的としています。

ターゲットの DNS サーバーは、有効に見えるため、すべての要求に応答します。その後、攻撃者は大量のリクエストを DNS サーバーに送信し、大量のネットワーク リソースを消費します。その結果、この攻撃された DNS サーバーが正当な DNS 要求に応答する必要がある場合でも、インターネット アクセスも遅くなります。

理由もなくインターネットが遅いのはなぜですか?それに対処する方法は?その他のソリューションについては、このガイドを参照してください - インターネットが遅いのはなぜですか?ここにいくつかの理由と修正があります .

DNS トンネリング攻撃

DNS トンネリング攻撃は、DNS に対する直接攻撃ではありません。通常または正当なリクエストには、サーバーとクライアント間の通信に必要な情報のみが含まれます。ただし、DNS トンネリング攻撃は、システムに感染してトンネルを確立する方法を提供します。さらに、このトンネルは追加のデータを盗み、ほとんどのファイアウォール、フィルター、またはパケット キャプチャ ソフトウェアをバイパスできます。

DNS NXDOMAIN 攻撃

簡単に言うと、DNS NXDOMAIN 攻撃は DDoS の亜種です。大量の無効または存在しないリクエストを送信して、標的の DNS サーバーを圧倒します。このアクティビティにより、DNS サーバーのキャッシュがすぐに詰まり、正当なサイトにアクセスできなくなります。

インターネット経由でどの Web サイトにもアクセスできない場合はどうなりますか? Windows の組み込みツールを使用してネットワークの問題をトラブルシューティングした後、DNS サーバーが応答していないというエラー メッセージが表示される場合があります。心配しないで!この投稿にはいくつかの解決策があります- Windows 10で「DNSサーバーが応答していない」問題を修正する方法 .

DNSポイズニング攻撃

DNS ポイズニング攻撃は、DNS キャッシュ ポイズニング攻撃または DNS スプーフィング攻撃とも呼ばれ、攻撃者がサーバーのキャッシュ内の正当な IP アドレスを偽のアドレスに置き換えて DNS サーバーを破壊することを指します。キャッシュに保存されている回答が破損するため、他のクライアントからの後続のリクエストは偽の回答を取得し、トラフィックは攻撃者が必要とする悪意のある Web サイトに転送されます。

DNS リバインディング攻撃

DNS リバインディング攻撃により、攻撃者は Web ブラウザーの同一オリジン ポリシーをバイパスし、あるドメインから別のドメインにリクエストを送信できます。攻撃は、ブラウザで悪意のあるクライアント側スクリプトを実行する Web ページから始まります。このタイプの DNS 攻撃は、攻撃者がホーム ネットワーク全体を制御できるため、非常に危険です。

DNS 攻撃の防止

攻撃者がリゾルバーを変更したり、DNS ゾーンを転送したりできないようにするには、DNS セキュリティを強化する必要があります。攻撃者は DNS の脆弱性を探して攻撃することができますが、攻撃を軽減するためのいくつかの救済策がまだあります。

リゾルバーを非公開にする : キャッシュが攻撃者によって置き換えられないように、ネットワーク ユーザーのみがリゾルバーにアクセスできるようにしてください。

ネットワーク トラフィックとデータを一貫して監視する : アウトバウンド クエリとインバウンド クエリを監視および記録することで、より徹底的なフォレンジック分析を行うことができます。また、侵入防止システム、ファイアウォール、および SIEM ソリューションによって生成されたログを監視する必要があります。

一部の DNS 攻撃軽減プロバイダーに依存する : Cloudflare、Akamai、Incapsula などの専門的な DNS 攻撃緩和ソフトウェアは、DNS 攻撃に苦しんでいるときに役立ちます。

多要素認証を使用する : DNS インフラストラクチャにアクセスできるすべてのアカウントで MFA を実行します。攻撃者が管理者アカウントに関する情報を取得した場合、電話または電子メール アドレスを介したワンタイム パスワードなどの 2 番目の認証要素により、DNS が安全になり、アカウントを救出する時間が増えます。

BIND バージョンを非表示にする : BIND は、多くの組織で一般的に使用されている DNS サーバーです。攻撃者はリモート クエリによって DNS サーバーのバージョンを簡単に取得できるため、BIND バージョンを Forbidden に設定することをお勧めします。

キャッシュ ポイズニングに対して DNS を構成する : 送信要求に可変性を追加して、組織をキャッシュ ポイズニングから保護できます。

DNSSEC を実装する : ドメイン ネーム システム セキュリティ拡張機能は、公開キー暗号化に基づくデジタル署名を使用して、追加のセキュリティ レイヤーを提供します。

提案: MiniTool ShadowMaker でシステムをバックアップしてください

あらゆる種類の DNS 攻撃者が、インターネットの速度低下、サーバーのシャットダウン、またはシステム クラッシュを引き起こす可能性があります。不幸が起こってから行動を起こすのでは遅すぎます。したがって、システムが攻撃者によって取り締まる前に、いくつかの予防策を講じる必要があります。

この状態では、サードパーティ製のバックアップ ツールを使用して事前にシステムをバックアップする必要があります。ここで、私たちは強くお勧めします 信頼性の高いプロフェッショナルなバックアップ ソフトウェア - あなたのためのMiniTool ShadowMaker。この便利なツールは、Windows PC 向けの包括的なデータ保護および災害復旧ソリューションを提供することで知られています。 Windows 11/10/8/7に対応し、Windows Server 2022/2019/2016/2012/2018にも対応しています。

Windows PCのファイル、フォルダー、パーティション、システム、さらにはディスク全体をバックアップする必要がある場合は、MiniTool ShadowMakerが最適です。次に、以下の手順に従って、ワンクリック システム バックアップを開始します。

ステップ1. MiniTool ShadowMakerをダウンロードしてインストールします。

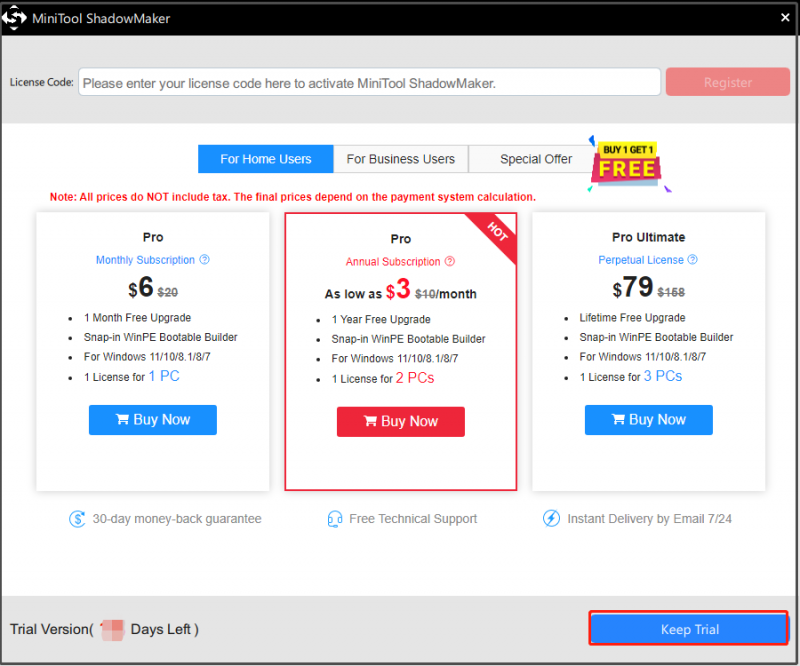

ステップ 2. 起動してヒット トライアルを続ける 無料トライアルを開始します。

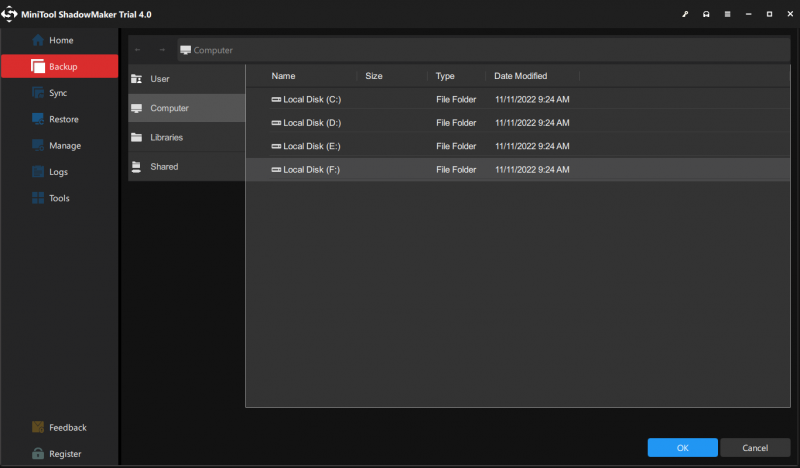

ステップ 3. バックアップ ページでバックアップ ソースを選択できます。 ソース でストレージパスを選択します 行き先 . MiniTool ShadowMaker はデフォルトでシステムをバックアップするように設定されているため、バックアップ イメージ ファイルの宛先パスを選択するだけで済みます。 行き先 このステップで。

ステップ 4. 選択したら、 今すぐバックアップ バックアップ タスクをすぐに開始するか、 を押してタスクを遅らせます。 後でバックアップする .後者を選択した場合、タスクは 管理 ページ。

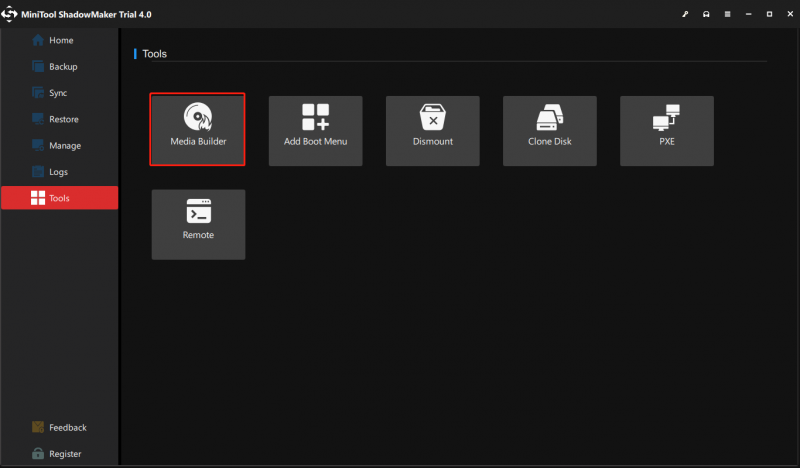

システム バックアップ イメージがあれば、コンピュータがクラッシュしたり、起動に失敗したりした場合でも、システムを通常の状態に復元できます。バックアップ プロセスが完了したら、 ツール ページ > メディアビルダー に 起動可能な USB ドライブ/DVD/CD を作成する このブータブル メディアを使用して、システム リカバリのためにコンピュータを起動します。

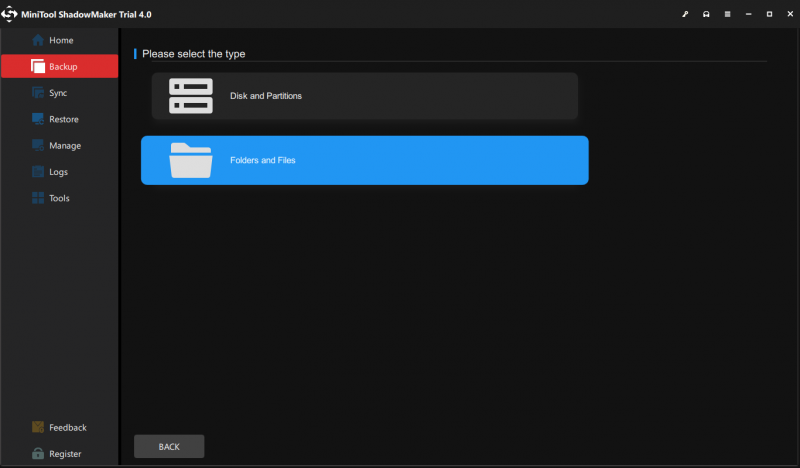

よろしければ 貴重なファイルをバックアップ お使いの PC では、手順も非常に簡単です。ただ行く バックアップ > ソース > フォルダとファイル バックアップソースを選択してヒット 行き先 バックアップ先を選択します。最後に、ヒット 今すぐバックアップ すぐにタスクを開始します。

さらに、MiniTool ShadowMaker は、ファイル同期、クローンディスク、自動バックアップなどの他の強力な機能を誇っています。ためらわずにダウンロードして、今すぐデータ保護の旅を始めましょう!

まとめ

DNS は、今日のインターネットに不可欠です。長い数字列の代わりにドメイン名を介して Web サイトにアクセスし、電子メールを交換できます。 DNS 攻撃などのサイバー攻撃は、データやプライバシーの損失を引き起こし、PC を取り締まる可能性さえあります。データとシステムの安全性を優先し、事前に MiniTool ShadowMaker でバックアップすることで、損失を可能な限り軽減できます。

DNS 攻撃または MiniTool ShadowMaker についてまだ質問がありますか? DNS 攻撃に対処する方法と、MiniTool ShadowMaker を使用してデータを救出する方法を知っておく必要があります。アイデアや提案をお待ちしております。必要に応じて、 [メール保護] 、できるだけ早く返信いたします。

DNS 攻撃に関するよくある質問

DNS 攻撃とは何ですか?DNS 攻撃は、ネットワークの DNS サービスの可用性または安定性を標的とする一種のサイバー攻撃です。攻撃者は、ネットワークの DNS を侵害したり、固有の属性を悪用して、システム クラッシュなどのより広範な攻撃を実行しようとします。

DNS 攻撃の例は?2016 年、Dyn というインターネット パフォーマンス管理会社が深刻な DNS 攻撃を受けました。この攻撃は、米国とヨーロッパの大量のインターネットに悪影響を及ぼします。ソースは、インターネット プロトコル カメラ、プリンター、デジタル ビデオ レコーダーなど、インターネットに大きく依存するデバイスで構成されています。

一般的な DNS 攻撃にはどのようなものがありますか?一般的な DNS 攻撃には、DNS 増幅攻撃、DNS フラッド攻撃、DNS トンネリング攻撃、DNS NXDOMIAN 攻撃、DNS ポイズニング攻撃、および DNS リバインディング攻撃の 6 つがあります。

DDoS は DNS 攻撃ですか?主要な DNS 攻撃の 1 つである DNS 増幅攻撃は、分散型サービス拒否攻撃に属します。攻撃者は DNS システムの脆弱性を利用して、小さなクエリをより大きなプリロードに変えます。彼らの目的は、サーバーを破壊して、彼らが望むことを行うことです。

![Windowsセキュリティセンターサービスの4つのソリューションを開始できない[MiniToolのヒント]](https://gov-civil-setubal.pt/img/backup-tips/51/4-solutions-windows-security-center-service-can-t-be-started.jpg)

![ハードドライブの回復をクリックするのは難しいですか?絶対にありません[MiniToolのヒント]](https://gov-civil-setubal.pt/img/data-recovery-tips/33/clicking-hard-drive-recovery-is-difficult.jpg)

![[かんたんガイド] 0x800f0825 - 永久パッケージをアンインストールできない](https://gov-civil-setubal.pt/img/news/A9/easy-guide-0x800f0825-permanent-package-cannot-be-uninstalled-1.png)

![CHKDSK vs ScanDisk vs SFC vs DISM Windows 10 [違い] [MiniToolのヒント]](https://gov-civil-setubal.pt/img/data-recovery-tips/46/chkdsk-vs-scandisk-vs-sfc-vs-dism-windows-10.jpg)

![常にトップWindows10でChromeを作成または無効にする方法[MiniToolNews]](https://gov-civil-setubal.pt/img/minitool-news-center/64/how-make-disable-chrome-always-top-windows-10.png)

![Lenovo Power Manager が動作しない [利用可能な 4 つの方法]](https://gov-civil-setubal.pt/img/news/B0/lenovo-power-manager-does-not-work-4-available-methods-1.png)

![「Windowsセキュリティアラート」ポップアップを削除してみませんか?この投稿を読む[MiniToolのヒント]](https://gov-civil-setubal.pt/img/backup-tips/38/try-remove-windows-security-alert-pop-up.png)

![OSを再インストールせずにSamsung860 EVOをインストールする方法(3ステップ)[MiniToolのヒント]](https://gov-civil-setubal.pt/img/backup-tips/22/how-install-samsung-860-evo-without-reinstalling-os.png)