[チュートリアル]リモートアクセス型トロイの木馬とは何ですか?それを検出/削除する方法は? [MiniToolのヒント]

What S Remote Access Trojan How Detect Remove It

概要 :

MiniToolの公式ウェブサイトで作成されたこの記事は、リモートアクセス型トロイの木馬に関する完全なレビューを提供します。その意味、機能、悪影響、検出、削除、および保護方法について説明します。以下のコンテンツを読み、RATトロイの木馬を深く理解してください。

クイックナビゲーション:

リモートアクセストロイの木馬の定義

RATウイルスとは何ですか?

クリープウェアとも呼ばれるリモートアクセストロイの木馬(RAT)は、リモートネットワーク接続を介してシステムを制御するマルウェアの一種です。特別に構成された通信プロトコルを介してターゲットコンピューターに感染し、攻撃者が被害者への不正なリモートアクセスを取得できるようにします。

RATトロイの木馬 通常、所有者の知らないうちにコンピュータにインストールされ、多くの場合、トロイの木馬またはペイロードとしてインストールされます。たとえば、通常、電子メールの添付ファイル、トレントファイル、Webリンク、またはゲームなどのユーザーが希望するプログラムとともに、目に見えない形でダウンロードされます。やる気のある攻撃者による標的型攻撃は、目的の標的をだましてインストールさせる可能性があります RAT詐欺 ソーシャルエンジニアリングの戦術を介して、または目的のマシンへの一時的な物理的アクセスを介してさえ。

被害者のマシンに入ると、 RATマルウェア 被害者、ウイルス対策、ファイアウォールのいずれかから有害な操作を隠し、感染したホストを使用して他の脆弱なコンピューターに拡散し、ボットネットを構築します。

RATウイルスは何をしますか?

リモートアクセス型トロイの木馬は管理制御を可能にするため、被害者のマシン上でほとんどすべてを実行できます。

- ユーザー名、パスワード、社会保障番号、クレジットカードアカウントなどの機密情報にアクセスできます。

- Webブラウザーやその他のコンピューターアプリを監視して、検索履歴、電子メール、チャットログなどを取得します。

- システムのWebカメラをハイジャックし、ビデオを録画します。

- キーストロークロガーまたはスパイウェアによるユーザーアクティビティの監視。

- ターゲットPCでスクリーンショットを撮ります。

- ファイルを表示、コピー、ダウンロード、編集、または削除することもできます。

- ハードディスクドライブをフォーマットする データをワイプします。

- コンピューターの設定を変更します。

- マルウェアとウイルスを配布します。

Windows 10でリモートデスクトップを設定して使用する方法は、こちらをご覧ください

Windows 10でリモートデスクトップを設定して使用する方法は、こちらをご覧ください多くの人がWindows10でリモートデスクトップを設定して使用したいと思っていますが、その方法がわかりません。私は彼らを助けるためにこれを書いています。

続きを読むリモートアクセストロイの木馬の例

以来 スパムRAT 生まれて、それのタイプの既存のたくさんがあります。

1.バックオリフィス

Back Orifice(BO)ルートキットは、RATの最もよく知られた例の1つです。これは、MicrosoftのWindows 9Xシリーズのオペレーティングシステム(OS)のセキュリティ上の欠陥を示すために、Cult of the Dead Cow(cDc)という名前のハッカーグループによって作成されました。この名前 RATエクスプロイト は、イメージングに依存して同時に複数のマシンを制御できるMicrosoft BackOfficeServerソフトウェアの言葉遊びです。

Back Orificeは、リモートシステム管理用に開発されたコンピュータプログラムです。それは人が離れた場所からPCを制御することを可能にします。プログラムは8月1日にDEFCON6でデビューしましたNS、1998年。cDcのメンバーであるSirDysticによって作成されました。

Back Orificeには正当な目的がありますが、その機能により、悪意のある使用に適しています。この理由またはその他の理由により、ウイルス対策業界はすぐにツールをマルウェアとして分類し、検疫リストに追加しました。

Back Orificeには、1999年にリリースされたBack Orifice2000とフランス系カナダ人のハッキング組織QHAによるDeepBackOrificeの2つの続編があります。

2.サクラ

Sakulaは、SakurelおよびVIPERとも呼ばれ、2012年11月に最初に登場した別のリモートアクセストロイの木馬です。2015年を通じて標的型侵入に使用されました。Sakulaを使用すると、攻撃者はインタラクティブコマンドを実行し、追加のコンポーネントをダウンロードして実行できます。

Windows10リモートデスクトップが機能しないエラーを修正する6つの方法

Windows10リモートデスクトップが機能しないエラーを修正する6つの方法リモートコンピューターに接続しようとしたが、Windows 10リモートデスクトップが機能しないというエラーが表示された場合は、この投稿でエラーを修正する方法を見つけることができます。

続きを読む3.サブ7

Sub7はSubSevenまたはSub7Serverとも呼ばれ、 RATボットネット 。その名前は、NetBusを逆につづり(suBteN)、10を7に交換することによって付けられました。

通常、Sub 7では、検出されない不正アクセスが許可されます。そのため、通常、セキュリティ業界ではトロイの木馬と見なされています。 Sub7は、Windows8.1までのWindows9xおよびWindowsNTファミリのOSで動作しました。

Sub7は2014年以降メンテナンスされていません。

4.PoisonIvy

ツタウルシ RATキーロガー 、Backdoor.Darkmoonとも呼ばれ、キーロガー、画面/を有効にします ビデオキャプチャ 、システム管理、ファイル転送、パスワードの盗難、およびトラフィックの中継。これは2005年頃に中国のハッカーによって設計され、化学会社に対するNitro攻撃や、2011年のRSASecurID認証ツールの違反などのいくつかの著名な攻撃に適用されています。

5. DarkComet

DarkCometは、フランスの独立したプログラマー兼コンピューターセキュリティコーダーであるDarkCoderScとして知られるJean-PierreLesueurによって作成されました。このRATアプリケーションは2008年に開発されましたが、2012年の初めに急増し始めました。

2018年8月、DarkCometは無期限に停止され、そのダウンロードは公式Webサイトで提供されなくなりました。その理由は、シリア内戦で活動家を監視するために使用されていることと、名前のない理由で逮捕されることへの作者の恐れによるものです。

NanoCoreRATがPCを制御します

NanoCoreRATがPCを制御しますNanoCore RATは平均的なRATよりも危険なので、注意してください。 Windowsシステムを攻撃し、そのPCを完全に制御します。

続きを読む上記の例に加えて、CyberGate、Optix、ProRat、Shark、Turkojan、およびなどの他の多くのリモートアクセストロイの木馬プログラムがあります。 VorteX 。 RATツールの完全なリストは長すぎてここに表示できず、まだ増え続けています。

RATウイルスの症状

RATウイルスに感染しているかどうかを見分ける方法は? ちょっと難しいです。 RATは本質的に秘密であり、ランダム化されたファイル名またはファイルパス構造を利用して、RAT自体の識別を防止しようとする場合があります。

一般的に、 RATワームウイルス 実行中のプログラムまたはタスクのリストには表示されず、そのアクションは合法的なプログラムのアクションと同様です。そのほか、 RATスパイウェア コンピュータリソースの使用を管理し、PCのパフォーマンス低下の警告をブロックします。また、RATハッカーは通常、コンピューターの使用中にファイルを削除したり、カーソルを移動したりしても、自分自身を手放すことはありません。

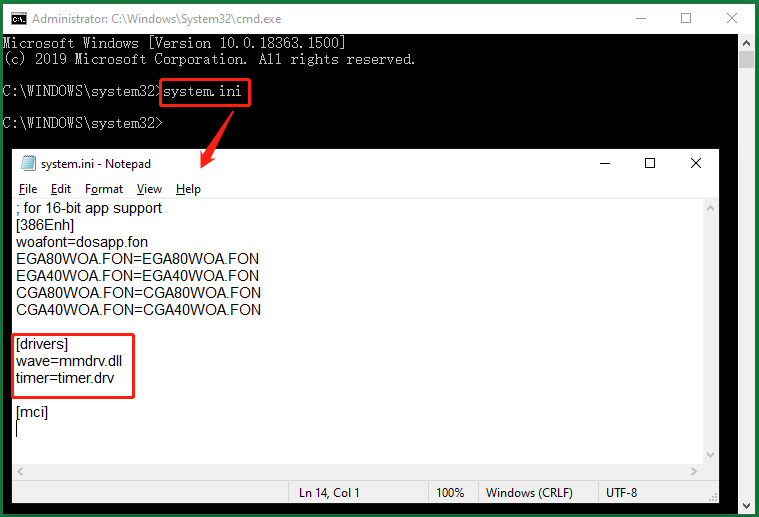

参考:System.iniを使用してRAT感染を特定する

管理者としてコマンドプロンプトを開き、次のように入力します system.ini 、を押します 入力 。次に、メモ帳がポップアップ表示され、システムの詳細がいくつか表示されます。を見てください 運転手 セクション、下の写真が示すように簡潔に見える場合、あなたは安全です。他に奇妙な文字がある場合は、一部のネットワークポートを介してシステムにアクセスしているリモートデバイスが存在する可能性があります。

リモートアクセス型トロイの木馬の検出

リモートアクセス型トロイの木馬を検出する方法は? 症状だけでRATウイルスコンピュータを使用しているかどうかを判断できない場合(症状はほとんどありません)、ウイルス対策プログラムに依存するなど、外部の支援を求める必要があります。多くの一般的なセキュリティアプリは優れています RATウイルススキャナー と RAT検出器 。

トップリモートアクセストロイの木馬除去ツール

- アバスト

- AVG

- Avira

- Bitdefender

- カスペルスキー

- Malwarebytes

- マカフィー

- Microsoft Windows Defender

- ノートン

- PC Matic

- ソフォス

- トレンドマイクロ

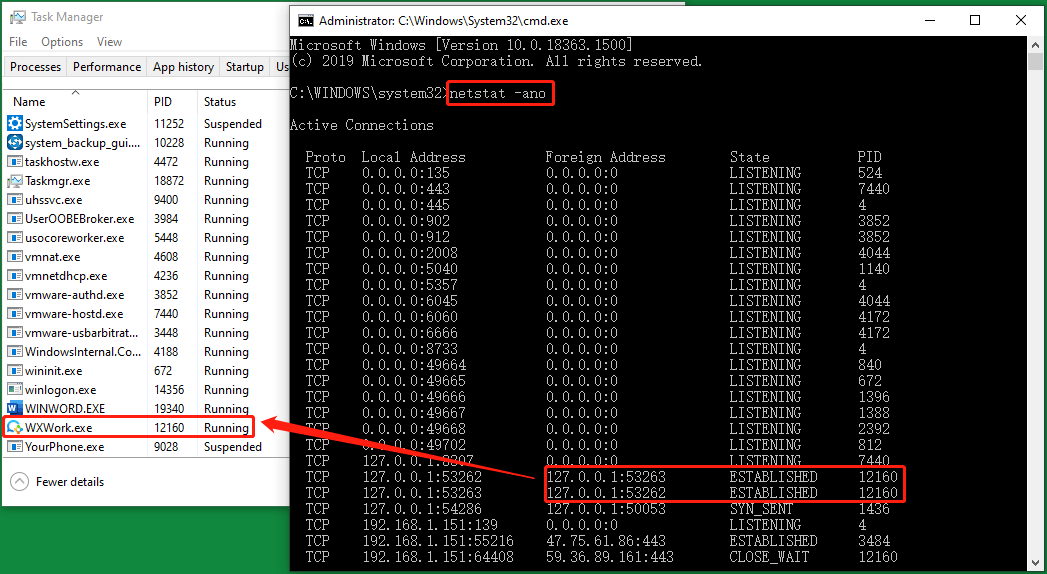

FIY:CMDとタスクマネージャーでRATを見つける

タスクマネージャーとCMDを使用して、疑わしいアイテムを特定することができます。タイプ netstat -ano コマンドプロンプトで、 PID 外部IPアドレスを持ち、繰り返し表示される確立されたプログラムの次に、で同じPIDを検索します 詳細 タスクマネージャのタブをクリックして、ターゲットプログラムを見つけます。ただし、ターゲットプログラムが確かにRATであることを意味するのではなく、疑わしいプログラムにすぎません。設立されたプログラムがRATマルウェアであることを確認するには、さらに識別が必要です。

疑わしい外部IPアドレスを使用して、登録されている場所をオンラインで見つけることもできます。あなたが好きなことをするのを助けることができる多くのウェブサイト https://whatismyipaddress.com/ 。友人、会社、親戚、学校、VPNなどの場所ではなく、その場所が完全にあなたと関係がない場合は、おそらくハッカーの場所です。

リモートアクセストロイの木馬の除去

リモートアクセス型トロイの木馬を削除するにはどうすればよいですか? または、 RATウイルスを取り除く方法は?

ステージ1

特定の悪意のあるファイルまたはプログラムを見つけることができる場合は、それらをコンピューターから削除するか、少なくともそれらのプロセスを終了します。これは、タスクマネージャーまたは WindowsMSConfigユーティリティ 。

タイプ 設定ミス Windowsで実行してを押します 入力 またはをクリックします わかった MSConfigウィンドウをトリガーします。そこで、に切り替えます サービス タブで、ターゲットサービスを見つけて無効にします。

![WindowsMSConfigの[サービス]タブ](http://gov-civil-setubal.pt/img/backup-tips/11/what-s-remote-access-trojan-how-detect-remove-it-5.png)

一部のプログラムまたはサービスをアンインストールまたはブロックした後、マシンを再起動するだけです。

ステージ2

インストールして実行します RATリムーバー Malwarebytes Anti-MalwareやAnti-Exploitのように、関連するファイルやレジストリの変更を削除します。

ステージ3

Autorun.exeなどのチェックツールを使用して、Windowsの起動時に起動する疑わしいファイルやプログラムをチェックします。

ステージ4

存在してはならないシステムに出入りするネットワーク接続を確認します。または、インターネット接続を直接切断します。

RATサイバー攻撃から身を守る方法は?

他のネットワークマルウェアの脅威から身を守るのと同じように、リモートアクセス型のトロイの木馬を保護するには、一般に、未知のアイテムをダウンロードしないようにする必要があります。ウイルス対策とファイアウォールを最新の状態に保ち、ユーザー名とパスワードを定期的に変更します。 (管理の観点から)未使用のポートをブロックし、未使用のサービスをオフにし、発信トラフィックを監視します。

#1信頼できないソースからのダウンロードを避ける

まず第一に、最も効果的で最も簡単な防止策は、セキュリティで保護されていないソースからファイルをダウンロードしないことです。代わりに、公式Webサイト、認定ストア、有名なリソースなど、信頼できる認定された公式の安全な場所から、必要なものを常に入手してください。

#2ファイアウォールとアンチウイルスを最新の状態に保つ

使用しているファイアウォールまたはウイルス対策プログラムに関係なく、または複数のプログラムを使用している場合でも、それらのセキュリティサービスをすべて最新の状態に保つだけです。最新バージョンは常に最新のセキュリティテクノロジーを採用しており、現在人気のある脅威向けに特別に設計されています。

上記のMalwarebytesやその他のアンチウイルスは、初期の感染ベクトルによってシステムが危険にさらされるのを防ぐこともできます。

#3ユーザー名とパスワードを定期的に変更する

アカウントの盗難と戦うために、特にパスワードについては、さまざまなアカウントを定期的に変更することをお勧めします。さらに、サービスベンダーが提供するさまざまな種類のセキュリティ機能を利用して、2要素認証(2FA)などのアカウントを保護することをお勧めします。

6つのマルウェア検出/ 18のマルウェアタイプ/ 20のマルウェア除去ツール

6つのマルウェア検出/ 18のマルウェアタイプ/ 20のマルウェア除去ツールスパイウェアとマルウェアの検出とは何ですか?マルウェア検出を実行する方法は?マルウェアに感染しているかどうかを見分ける方法は?マルウェア攻撃から生き残る方法は?

続きを読む#4法務プログラムをアップグレードする

RATリモートアクセストロイの木馬はおそらくコンピュータ上の正規のアプリを利用するため、それらのアプリを最新バージョンにアップグレードすることをお勧めします。これらのプログラムには、ブラウザ、チャットアプリ、ゲーム、電子メールサーバー、ビデオ/オーディオ/写真/スクリーンショットツール、作業アプリケーションなどが含まれます。

#5コンピュータシステムのアップグレード

もちろん、最新のアップデートでOSにパッチを適用することを忘れないでください。通常、システムアップデートには、最近の脆弱性、エクスプロイト、エラー、バグ、バックドアなどのパッチとソリューションが含まれています。オペレーティングシステムをアップグレードして、マシン全体を保護します。

RATソフトウェアウイルスに対するファイルのバックアップ

ワークステーションやネットワークでは、サイバーRATが何年も検出されないことがよくあります。これは、ウイルス対策プログラムが絶対的なものではなく、RAT保護のすべておよび最終的なものとして扱われるべきではないことを示しています。

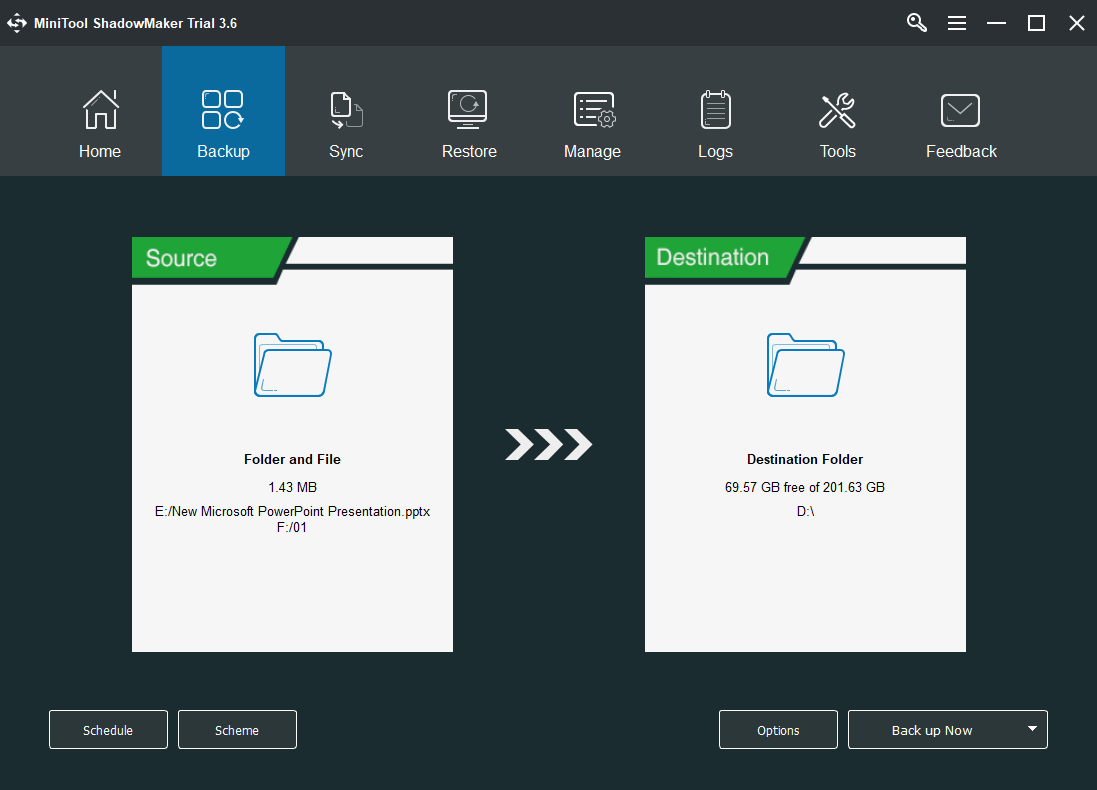

次に、コンピュータファイルが編集、削除、または破棄されないように保護するために、他に何ができるでしょうか。幸いなことに、データのバックアップコピーがあれば、マルウェアRAT攻撃の後でデータを取り戻すことができます。ただし、Windowsコンピューター用のプロフェッショナルで強力なバックアッププログラムであるMiniTool ShadowMakerなどの信頼性が高くRATのないツールを使用して、元のファイルを失う前にコピーを作成する必要があります。

手順1.MiniToolShadowMakerを公式Webサイトまたは上記の承認済みリンクボタンからダウンロードします。

ステップ2.PCにツールをインストールして起動します。

ステップ3.試用版を入手すると、有料版を購入するように求められます。支払いたくない場合は、 試用を続ける 右上のオプションで試用機能をお楽しみいただけます。これは正式な機能と同じですが、時間制限があります。

ステップ4.メインインターフェイスに入るとき、をクリックします バックアップ トップメニューのタブ。

手順5. [バックアップ]タブで、 ソース コピーする予定のファイルと 行き先 バックアップイメージを保存する場所。

ステップ6.をクリックします 今すぐバックアップ プロセスを実行するために右下のボタン。

残りは、タスクの成功を待つことです。これらのファイルを毎日、毎週、毎月、またはシステムがプロセス開始前の上記のステップ5またはプロセス後の[管理]タブでログオン/ログオフしたときに自動的にバックアップするようにスケジュールを設定できます。また、実行するバックアップの種類、完全、増分、または差分、およびストレージ容量が不足した場合に保持するバックアップイメージのバージョン数を決定できます。