サイバーセキュリティとは何ですか?サイバーセキュリティの種類の説明

What Is Cybersecurity Types Of Cybersecurity Explained

サイバーセキュリティとは何ですか?サイバー活動に関しては、この名前をよく耳にします。サイバー脅威が増大する中、人々はそれらに対処する効果的な方法を積極的に模索していますが、これはサイバーセキュリティと密接に関係しています。この投稿から ミニツール この概念について詳しく説明します。サイバーセキュリティとは何ですか?

この言葉を初めて見たとき、サイバーセキュリティについて次のような疑問を抱いたかもしれません – サイバーセキュリティとは何ですか?ほとんどの人は、サイバーセキュリティが何を意味するのかについては大まかに理解しているだけで、サイバーセキュリティがどれほど重要であるかは知りません。さて、人々がそれをどのように定義しているかを確認してみましょう。

サイバーセキュリティは、サイバーセキュリティを防止および軽減するための対策、実践、およびテクノロジーソリューションの一連のコースです。 サイバー攻撃 あなたのコンピュータ、サーバー、モバイルデバイス、ネットワーク、プログラム、システム、データ、金融資産など。

通常、サイバー攻撃を防御し、サイバーセキュリティの範囲に含まれるシステム、ネットワーク、テクノロジーの不正利用を防ぐためにどのような対策を適用しても問題はありません。

サイバーセキュリティの種類

強力なサイバーセキュリティ戦略により、IT インフラストラクチャとドメインが適切に保護されます。サイバーセキュリティはいくつかの分野にまたがる幅広い分野であり、さまざまな種類に分類できます。

ネットワークセキュリティー

ネットワーク セキュリティは、基盤となるネットワーク インフラストラクチャを不正アクセス、悪用、盗難から保護する実践です。コンピュータ ネットワークとそのネットワーク内のデータの完全性もネットワーク セキュリティの保護対象であり、ネットワークが使用可能で信頼できるものであることが保証されます。

ネットワーク セキュリティを介して、ネットワークの継続的な高いパフォーマンスと、ネットワーク上のデータの機密性、整合性、可用性を確保できます。ネットワーク攻撃手法が進化しても、人々は依然としてアクセス制御に頼ることができます。 ウイルス対策とマルウェア対策 、行動分析、 データ損失の防止 、 サンドボックス化 、 もっと。サイバー活動をより適切に保護するために。

クラウドセキュリティ

クラウド セキュリティは、クラウド ベースのインフラストラクチャ、アプリケーション、データを保護するための、クラウド ベースのネットワークに基づく対策と技術のコースです。クラウド セキュリティはクラウド ベースのリソースを扱い、ユーザーとアプリケーションの権限を定義して強制するための堅牢な ID およびアクセス管理ソリューションを必要とします。

この動きにより、クラウド資産を含むクラウド顧客の安全を効果的に保護し、クラウド環境を視覚化できます。

エンドポイントセキュリティ

エンドポイント セキュリティは、デスクトップ、ラップトップ、モバイル デバイスなどのエンドユーザー デバイスのエンドポイントまたはエントリ ポイントを悪用やハッキングから保護する実践です。

エンドポイント セキュリティは、ネットワーク全体とそのエンドポイントを保護することを目的として、エンドポイント レベルで詳細かつ応答性の高いセキュリティを提供できます。従来のエンドポイント セキュリティの最も一般的な例はウイルス対策ソフトウェアです。

モバイルセキュリティ

モバイル セキュリティは、スマートフォン、タブレット、ラップトップなどのモバイル デバイスに保護手順を提供することを目的としており、モバイル デバイスに保存され、モバイル デバイスから送信される個人情報およびビジネス関連情報を保護できます。

たとえば、モバイル デバイス間での認証と認可は利便性を提供しますが、リスクも増大します。データはモバイル間で送信されるため、いつでも情報漏洩のリスクが伴います。 ペガサス スパイウェア これは、モバイルのセキュリティを脅かす最も一般的な危険の 1 つです。だからこそ、モバイルのセキュリティは非常に重要です。

IoTセキュリティ

IoT セキュリティとは、モノのインターネットのセキュリティを意味し、生産性の向上と業務の可視性の向上のために多くの企業で使用されています。いくつかのネットワーク接続されたデバイスが企業ネットワーク上に展開され、機密データや重要なシステムへのアクセスが容易になるため、サイバー脅威から企業を守るための IoT セキュリティの開発に専念する専門家もいます。

IoT セキュリティは、安全でないネットワーク接続されたデバイスによってもたらされるリスクを制限するため、企業のサイバーセキュリティ戦略の重要な要素となってきています。

アプリケーションのセキュリティ

アプリケーションのセキュリティとは何ですか?名前が示すように、サイバー脅威を防止および防御するためにアプリケーションを設計、コーディング、構成することを意味し、またアプリケーション ソフトウェアの脆弱性の特定と修復にも重点を置きます。

似たような言葉に「Web アプリケーション セキュリティ」という言葉があります。それらのニュアンスは、さまざまなターゲットを保護するということであり、このターゲットは Web サイト、Web アプリケーション、および Web サービスのセキュリティに対処する傾向があります。

情報セキュリティー

データ侵害は深刻な問題に成長しており、 オンラインプライバシー サイバー攻撃によって公の場に簡単に公開される可能性があります。ところで、企業はデータ侵害によって評判に重大な損害を被る可能性があります。この状態は市場競争においてよく起こります。情報セキュリティは個人にとってもビジネスにとっても重要です。

これには、個人情報、財務情報、デジタル形式と物理形式の両方で保存される機密情報や機密情報の保護が含まれます。情報セキュリティは悪用から守ることができます。 不正アクセス 、混乱など。

情報セキュリティを強化するために、情報システムのセキュリティとリスク軽減に関する基準を設定する企業がますます増えています。同時に、ユーザーはソーシャルメディアや個人情報を必要とするその他のソフトウェア/ウェブサイトを使用する際の意識を高める必要があります。

ゼロトラスト

ゼロ トラストは、厳格なアクセス制御を保持するセキュリティ モデルであり、組織のネットワークの内外を問わず、認証され、セキュリティ構成が継続的に検証されることが必要です。デフォルトでは、アクセスにゼロ トラスト セキュリティ戦略を適用すると、誰も信頼されなくなります。だからこそ名前が呼ばれるのです。

一般的なサイバーセキュリティの脅威

上記は一般的なサイバーセキュリティの種類です。では、オンライン活動ではどのような種類のサイバーセキュリティ脅威が頻繁に発生しますか?それを見て、サイバーセキュリティが問題になったときに、より良い対応をすることができます。

マルウェア

マルウェアとは、多くの場合、ユーザーの同意なしにデバイスにインストールされた悪意のあるソフトウェアを指し、システムやネットワークに対してサイレントに一連の中断を開始します。個人情報の漏洩、情報やシステムへの不正アクセス、データへのアクセスの剥奪などが行われる可能性があります。

この危険に直面して、ほとんどの人はインストールを選択します マルウェア対策 PCをリアルタイムで保護します。効果的な方法の一つです。

コンピュータがマルウェアに感染しているかどうかを確認するには、次の記事が役立ちます。 コンピューター上のマルウェアの考えられる兆候は何ですか? 6 つ以上の症状 。

ランサムウェア

ランサムウェアは、デバイス上のファイルを永続的に暗号化し、ファイルとそれに依存するシステムを使用不能にするように設計されています。ハッカーはこの機会を利用して身代金の支払いを要求することが多く、さもなければデータを永久に失うことになります。

この種の脅威に遭遇した場合は、まずインターネットから切断し、すべての接続を削除してから、ランサムウェア復号化ツールを試してアクセスを回復します。

フィッシング

フィッシングは、人々をだまして個人情報を漏らすことで、機密データを盗んだり損害を与えたりすることを目的としています。彼らは、詐欺を広めるためのチャネルとして人々の電子メール、Web サイト、またはメッセージを利用する可能性があります。フィッシングから身を守るには、次の方法を学ぶ必要があります。 それらを認識して回避する 。プライバシー セキュリティを強化するためのより良い方法を適用することは、あなたにとって非常に重要です。

DDoS 攻撃

DDoS 攻撃は、ターゲットと大規模なインターネットの間で利用可能な帯域幅をすべて消費することで輻輳を引き起こし、ターゲット システムを圧倒しようとします。 DDoS 攻撃にはさまざまな種類があり、それらを防ぐ方法について知りたい場合は、この投稿を参照してください。 DDoS攻撃とは何ですか? DDoS 攻撃を防ぐ方法 。

簡単なサイバーセキュリティ ソリューション

ヒント 1: 強力なパスワードを使用する

通常、パスワード保護はサイバー犯罪者とそのアカウント、デバイス、ファイルへの不正アクセスに対する最初の防御であるため、最初の保護層をアップグレードすることが重要です。強力なパスワードを作成するにはどうすればよいですか?以下にいくつかのヒントを示します。

- 少なくとも 12 文字、14 文字以上が望ましいです。

- 大文字、小文字、数字、記号が含まれます。

- 見つけたり推測しやすい単語の使用は避けてください。

- 以前のパスワードや他のアカウントで使用したパスワードと同じパスワードを使用しないでください。

- パスワードをメモしたり、電子メール、インスタント メッセージ、その他の通信手段で渡したりしないでください。

- 侵害された可能性があると思われるアカウントのパスワードを直ちに変更してください。

- 利用可能な場合は常に多要素認証を有効にします。

ヒント 2: パブリック ネットワークの使用を避ける

パブリック ネットワークは誰でもアクセスでき、一般的にオープンであるため、ハッキングされやすく、幅広い被害者が発生します。これまでのところ、ハッカーが公衆 Wi-Fi を悪用して機密データを危険にさらすために使用する、関連する潜在的なテクニックを数多く聞いてきました。

たとえば、公衆 Wi-Fi ユーザーは MITM (中間者) 攻撃の主な標的となります。ハッカーはオープン ネットワークを介して人々のデータにアクセスし、悪意のある活動のプライバシーをさらに得ることができます。さらに、パケット スニッフィング、セッション ハイジャック、 DNSスプーフィング 、Wi-Fi フィッシングなど。そのため、公衆ネットワークの使用は避けた方がよいでしょう。

ヒント 3: リンクとメールの添付ファイルには注意する

人々は情報を転送するために電子メールを使用することを好みますが、潜在的な脅威が存在します。電子メール攻撃にはさまざまな種類があり、効果的に防御するのは困難です。最も一般的なものは、フィッシング、ビッシング、スミッシング、捕鯨、ファーミング、 スパイウェア 、アドウェア、スパムなど。

電子メールの添付ファイルやリンクをクリックすると、マルウェアが自動的にシステムにインストールされる可能性があります。奇妙なメールを受信した場合は注意が必要です。

ヒント 4: ソフトウェアとシステムを最新の状態に保つ

通常のアップデートにより、いくつかのバグが修正され、全体的なパフォーマンスが最適化されます。 Microsoft は、検出されたセキュリティの脆弱性を修正し、保護レベルをアップグレードするためのセキュリティ パッチを定期的に発行します。その恩恵を受けたい方はどうぞ システムをアップデートする 遅延なくソフトウェアをダウンロードできます。

ヒント 5: ウイルス対策ソフトウェアを使用する

Microsoft Defender ウイルス対策は、Windows PC をマルウェア、ウイルス、その他の脅威から保護するための Windows 組み込みソフトウェア コンポーネントです。より高いレベルのセキュリティを得るために、他のサードパーティのウイルス対策ソフトウェアを利用することもできます。デバイスがリアルタイムで保護されていることを確認してください。

ヒント 6: 定期的なデータのバックアップを準備する

もう 1 つの簡単なサイバーセキュリティ ソリューションは、定期的なデータ バックアップを準備することです。サイバー脅威の被害者の多くは、ハッキングによるデータ損失について苦情を述べています。たとえ不快なマルウェアを駆除したとしても、それは大きな問題です。人々は貴重なデータを失うだけで、それを取り戻すのに役立つものは何もありません。

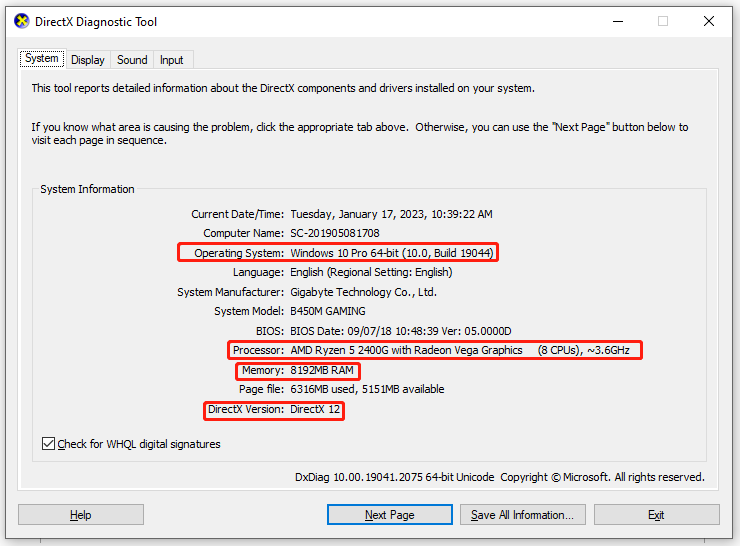

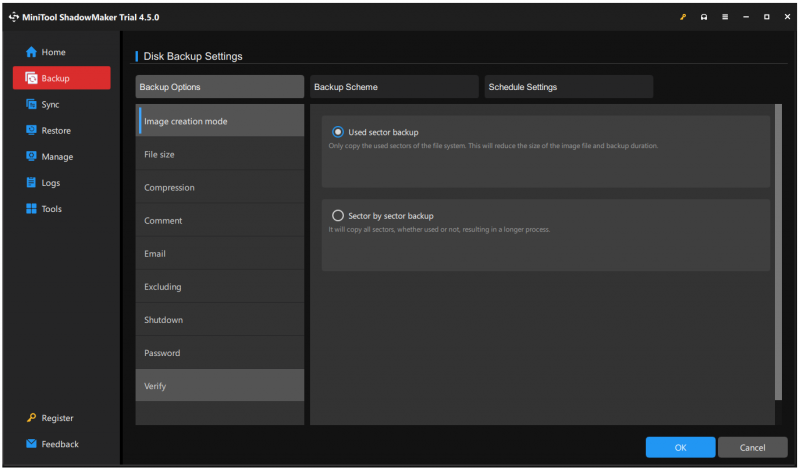

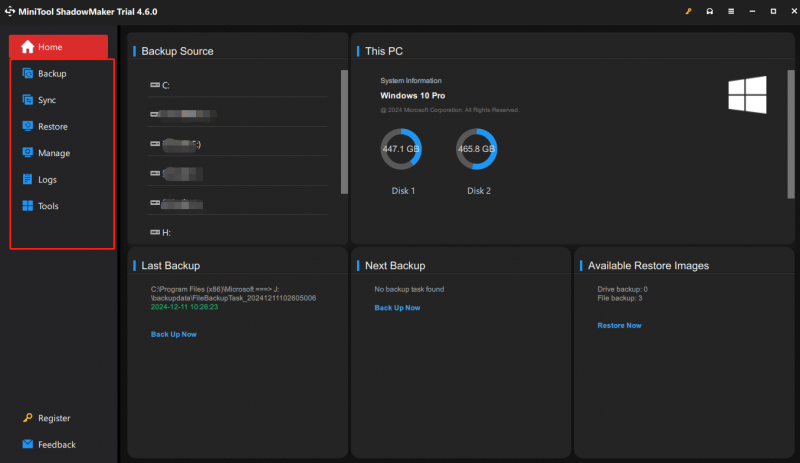

このような災害の発生を防ぐ方法が 1 つあります。 データバックアップ 。 MiniTool ShadowMaker は素晴らしいです PCバックアップソフト 、ワンクリックで可能 システムバックアップ ソリューションと迅速なデータ回復。システムに加えて、次のこともできます。 バックアップファイル 、フォルダー、パーティション、ディスク。内蔵/外付けハードドライブおよびNASデバイスをバックアップ先として使用できます。

データのセキュリティを高めるために、バックアップにパスワード保護を追加できます。自動バックアップを実行する場合は、バックアップ スケジュールを設定し、優先バックアップ スキームを選択できます。さらに多くの機能を試すには、MiniTool ShadowMaker 試用版を 30 日間無料でダウンロードしてインストールできます。

システムクラッシュに備えて、データを外付けハードドライブにバックアップすることをお勧めします。必要な場合は、バックアップ ツールを開く前にドライブをデバイスに挿入してください。

MiniTool ShadowMaker トライアル版 クリックしてダウンロード 100% クリーン&セーフ

ステップ1: MiniTool ShadowMakerを起動して、 トライアルを継続する インターフェイスに入ります。

ステップ 2: バックアップ タブで、必要に応じてバックアップ元とバックアップ先を選択します。次にクリックします オプション 要求に基づいてバックアップ設定を構成します。

ステップ 3: すべてを正しく設定したら、をクリックします。 今すぐバックアップ タスクをすぐに開始するか、クリックしてタスクを延期します。 後でバックアップする 。

サイバー攻撃によりシステムがクラッシュしたらどうなるでしょうか? MiniTool ShadowMaker を使用してシステムのバックアップを事前に準備していれば、システムを迅速かつ簡単に復元できます。 MiniTool ShadowMaker が提供する メディアビルダー 起動可能な USB ドライブを作成すると、PC の起動後にシステムを復元できます。

もう一つの優れた機能 – ユニバーサル復元 – 2 台の異なる PC 間でシステム回復を実行する場合、互換性の問題を解決できます。詳細な手順については、次の記事を参照してください。 Windows バックアップを別のコンピュータに復元する方法に関するガイド 。

結論

サイバーセキュリティとは何ですか?この投稿を読むと、サイバーセキュリティについて理解できるかもしれません。残念ながら、サイバー攻撃に巻き込まれた場合でも、効果的なサイバー セキュリティ ソリューションが問題を回避できる可能性があります。

さらに、データのバックアップは、一部の人が無視するかもしれないセキュリティ上のヒントですが、データを保護する上で重要な役割を果たします。データ損失は、サイバー脅威とMiniTool ShadowMakerによって引き起こされる最も一般的な結果の1つです。このバックアップ ソフトウェアは非常に役立ちます。

このバックアップ ツールの使用中に問題が発生した場合は、次の方法でお問い合わせください。 [メール 保護されています] 、専門のサポートチームがお客様の懸念の解決に専念します。

![MicrosoftOutlookが実装されていない上位3つの方法[MiniToolNews]](https://gov-civil-setubal.pt/img/minitool-news-center/79/top-3-ways-microsoft-outlook-not-implemented.png)

![[新規] Discord テキストの書式設定: カラー/太字/斜体/取り消し線](https://gov-civil-setubal.pt/img/news/16/discord-text-formatting.png)

![[9 つの方法] Windows 11 デバイス マネージャーをすばやく開く方法?](https://gov-civil-setubal.pt/img/news/24/how-open-windows-11-device-manager-quickly.png)

![解決済み–コンピューターの電源が繰り返しオン/オフになる[MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/58/solved-computer-turns.png)

![SanDisk Ultra vs Extreme:どちらが優れているか[違い] [MiniToolニュース]](https://gov-civil-setubal.pt/img/minitool-news-center/23/sandisk-ultra-vs-extreme.png)