解決しました!サイバー攻撃とは何ですか?サイバー攻撃を防ぐには?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

サイバー攻撃とは何ですか?この質問に答えるために、この投稿ではさまざまな種類のサイバー攻撃を示し、その特徴を説明し、それらを識別するのに役立ちます。さらに、この投稿では、 ミニツールのウェブサイト では、サイバー攻撃を防ぐために利用可能ないくつかの方法を紹介します。サイバー攻撃とは何ですか?

サイバー攻撃とは何ですか?サイバー攻撃とは、データを盗んだり、公開したり、改ざんしたり、破壊したりするための、さまざまなツールや技術を利用した一連のサイバー活動の一般的な説明です。もちろん、時間が経つにつれて、ハッカーは有益な意図や破壊行為を目的として、インターネット上で一種の悪意のある操作を実行する可能性があります。

ハッカーは被害者のシステムに侵入するためにさまざまな方法を模索してきました。場合によっては、ターゲットを無差別に攻撃するように開発されることもあり、次の犠牲者が誰になるかは誰にもわかりません。

サイバー犯罪者を引き起こす主な動機は 3 つあります。

これらの攻撃者は、窃盗や恐喝によって金銭を求める傾向があります。ビジネス交換のためにデータを盗んだり、銀行口座をハッキングして直接お金を盗んだり、被害者を恐喝したりする可能性があります。

これらのハッカーは通常、敵対者など、攻撃を開始する特定のターゲットを持っています。個人的な恨みがこの活動の主な理由になる傾向があります。企業スパイ活動は、競合他社に対して不当な優位性を得るために知的財産を盗む可能性があります。ハッカーの中には、システムの脆弱性を悪用して他の人に警告する人もいます。

それらのハッカーは、ほとんどがより熟練した専門家です。彼らは訓練を受け、サイバー戦争、サイバーテロ、ハクティビズムに関与する可能性があります。攻撃対象は敵の政府機関や重要インフラに集中します。

多かれ少なかれ、人々は無意識のうちにサイバー攻撃に遭遇する可能性があります。では、一般的なサイバー攻撃にはどのような種類があるのでしょうか?さまざまなタイプをよりよく区別できるように、次のパートではそれらを 1 つずつ説明します。

一般的なサイバー攻撃の種類

近年、ビジネスのデジタル化が進む中、サイバー攻撃が増加しています。サイバー攻撃には数十の種類があり、人々を悩ませる一般的な種類をいくつかリストします。

マルウェア攻撃

マルウェアは、被害者のシステム上で一連の理論外のアクションを実行する悪意のあるソフトウェアとして現れることがよくあります。この手順は、コンピュータ、サーバー、クライアント、またはコンピュータ ネットワークとインフラストラクチャに損害を与えるように設計されています。

これらの動きは気づきにくいため、その意図や侵入方法に応じて、ウイルス、ワーム、トロイの木馬、アドウェア、スパイウェア、ランサムウェアなど、いくつかの異なる種類に分類できます。

これらの例は、人々が遭遇する可能性のある最も一般的な問題です。長年にわたる電子通信の高速発展に伴い、電子通信は、電子メール、テキスト、脆弱なネットワーク サービス、侵害された Web サイトなど、新しい種類の攻撃チャネルとなっています。

コンピューター上のマルウェアの兆候を特定する方法を知りたい場合は、この投稿が役立ちます。 コンピューター上のマルウェアの考えられる兆候は何ですか? 6 つ以上の症状 。

フィッシング攻撃

フィッシング攻撃は多くの場合、機密データ、特にユーザー名、パスワード、クレジット カード番号、銀行口座情報などがハッカーにさらされることを意味します。彼らはその情報を利用して利益を得るために販売することができます。ほとんどの人は、未知のメール、リンク、Web サイトのせいで、簡単にこの落とし穴にはまってしまいます。

スピアフィッシング攻撃

フィッシングとは、電子メール、SMS、または電話によって実行され、多数の人々を騙すサイバー攻撃の総称ですが、この攻撃が特定の被害者ターゲットを持っている場合、私たちはそれをスピア フィッシングと名付けます。これらの攻撃チャネルは、その被害者に特化して対処するように変更されるため、フィッシングよりも多くの思考と時間を必要とします。

ホエールフィッシング攻撃

ホエールフィッシング攻撃は、高度に標的を絞ったフィッシング攻撃です。スピア フィッシング攻撃と同様に、攻撃者がスピア フィッシング手法を利用して、上級幹部などの大規模で知名度の高いターゲットを狙う場合に発生します。

彼らは自分自身を信頼できるエンティティになりすまし、被害者が機密性の高い情報を詐欺アカウントと共有できるようにします。

分散型サービス拒否攻撃 (DDoS)

DDoS 攻撃は、大量のパケットまたはリクエストを生成することで、ターゲット システムの可用性に影響を与えたり、圧倒したりすることを目的としたサイバー攻撃の 1 つです。同様に、サービス拒否 (DoS) 攻撃も同様にマシンやネットワークをシャットダウンし、意図したユーザーがアクセスできなくなる可能性があります。

これら 2 つの攻撃には何か異なる点があり、それについて知りたい場合は、この投稿を読むことができます。 DDoS と DoS |違いとその防止方法 。

クロスサイト スクリプティング (XSS) 攻撃

このプロセス中に、攻撃者は信頼できるアプリケーションまたは Web サイトのコードに悪意のある実行可能スクリプトを挿入し、悪意のあるリンクをユーザーに送信してユーザーをだましてリンクをクリックさせ、XSS 攻撃を開始します。

その後、適切なデータサニタイズが行われていないために、変換されたアプリケーションまたは Web サイトが悪意のあるリンクを開始し、攻撃者がユーザーのアクティブなセッション Cookie を盗む可能性があります。

中間者 (MITM) 攻撃

名前が示すように、中間者攻撃とは、攻撃者がユーザーとアプリケーション間の会話の途中で個人情報を盗聴することを意味します。通常、ハッカーは金融アプリケーションや電子商取引サイトなどのユーザーをターゲットに設定します。

ボットネット

他の攻撃とは異なり、ボットネットはマルウェアに感染し、攻撃者の制御下にあるコンピューターです。これらのボットネット コンピューターは、データの窃盗、スパムの送信、DDoS 攻撃などの一連の違法な操作を実行するように制御される可能性があります。

ボットネット作成の障壁も十分に低いため、一部のソフトウェア開発者にとっては儲かるビジネスとなっています。そのため、これは最も一般的な攻撃の 1 つとなっています。

ランサムウェア

ランサムウェア システムに侵入し、ファイルを暗号化して、ユーザーがコンピュータ上のファイルにアクセスできないようにするマルウェアです。その後、ハッカーは復号キーに対する身代金の支払いを要求します。あるいは、一部の身代金は、身代金が支払われるまでファイルに損傷を与えることなくシステムをロックします。

SQL インジェクション攻撃

この攻撃は、Web セキュリティの脆弱性を探り、コード インジェクション技術を利用して、アプリケーションがデータベースに対して行うクエリを妨害する可能性があります。この種の攻撃は Web サイトへの攻撃に重点を置いていますが、あらゆる種類の SQL データベースへの攻撃にも使用できます。

ゼロデイエクスプロイト

ゼロデイ エクスプロイトとは、ハッカーがセキュリティの脆弱性を利用してシステム/Web/ソフトウェア攻撃を実行する攻撃活動を指す広義の用語です。ゼロデイとは、被害者やソフトウェア ベンダーがこの欠陥に対応して修正する時間がないことを意味します。

URLの解釈

この種の攻撃は URL ポイズニングとも呼ばれます。ハッカーは、構文をそのままにしながら意味を変更することで URL を操作および変更することがよくあります。このようにして、攻撃者は Web サーバーにアクセスして調査し、より多くの情報を取得できます。この種の攻撃は、CGI ベースの Web サイトで非常に人気があります。

DNSスプーフィング

ドメイン ネーム サーバー (DNS) のスプーフィングは、DNS レコードを操作することによって、人々を騙して不正な悪意のある Web サイトに誘導する可能性があります。場合によっては、ターゲット Web サイトが、目的の場所とまったく同じ新しいページにリダイレクトされることがあります。

ただし、これはハッカーが本物のアカウントにログインさせ、より機密性の高い情報を公開するように仕組んだ落とし穴である可能性があります。それらは機会を利用してシステムにウイルスやワームをインストールし、予期しない結果を引き起こす可能性があります。

ブルートフォース攻撃

ブルート フォース攻撃とは、見知らぬ人、ハッカー、または敵対的な人物が、被害者がコンピュータに設定したと思われるパスワードをすべて試して、被害者のコンピュータにアクセスしようとすることを意味します。

通常、ハッカーはそれを行う前に、ソーシャルメディアやオンライン情報上の手がかりを追跡して、パスワードを推測します。したがって、個人情報を公に公開しないでください。

トロイの木馬

トロイの木馬は、正規の無害なソフトウェアを装うことがよくありますが、一度ウイルスがアクティブになると、サイバー犯罪者がユーザーをスパイし、データを盗み、システムにアクセスできるようになります。詳細について知りたい場合は、この投稿を読むことができます。 トロイの木馬ウイルスとは何ですか?トロイの木馬ウイルスの削除を実行する方法 。

サイバー攻撃を防ぐには?

サイバー攻撃の一般的な例を理解した後、サイバー攻撃を効果的に防ぐ方法を疑問に思うかもしれません。考慮すると役立つヒントがいくつかあります。

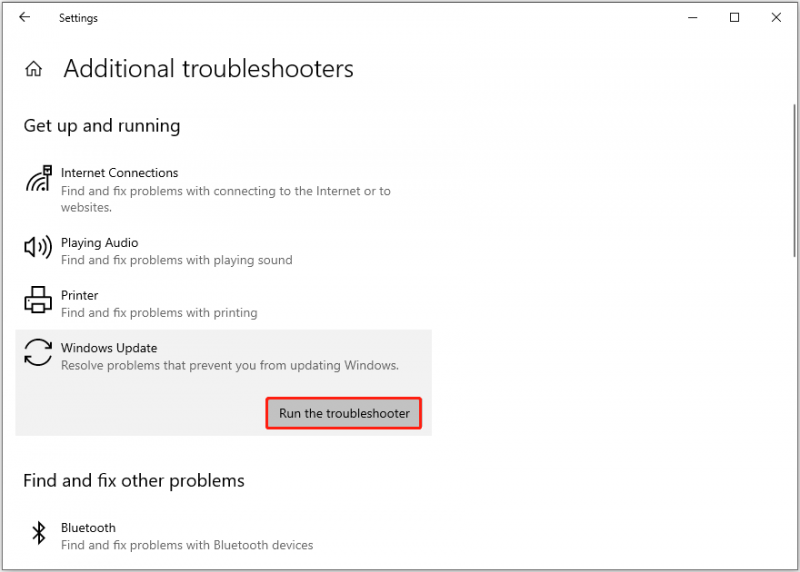

ヒント 1: Windows とソフトウェアを最新の状態に保つ

ソフトウェアとシステムを最新の状態に保つ必要があります。発行されたアップデートは、高度な新機能を提供するだけでなく、システムまたはソフトウェアのバグや過去のテストで検出されたセキュリティの問題を修正することもできます。アップデートを放置しておくと、ハッカーがその弱点を見つけてシステムに侵入するチャンスを掴む可能性があります。

ヒント 2: ファイアウォールをインストールする

Windows にはファイアウォールとウイルス対策機能が組み込まれているため、実際の保護を常に有効にしておく必要があります。これらの機能により、コンピューターをサイバー攻撃からより適切に保護できます。しかし、すべての外部攻撃から身を守るのに十分でしょうか?詳細については、この投稿をお読みください。 Windows Defender で十分ですか? PC を保護するその他のソリューション 。

それとは別に、他のインストールを選択することもできます 信頼できるサードパーティ製ウイルス対策ソフト またはファイアウォールを使用して保護シールドを強化します。

ヒント 3: 多要素認証を使用する

多要素認証 (MFA) とは何ですか?これは、強力な ID およびアクセス管理ポリシーの中核コンポーネントです。このログイン プロセス中に、この MFA はユーザーにパスワード以外の情報の入力を要求します。これにより、個人データが権限のない第三者によるアクセスから保護されます。

ヒント 4: データを定期的にバックアップする

重要なデータを保護するための最も重要な手順の 1 つである、定期的なバックアップの実行。サイバー攻撃が発生した場合には、 データバックアップ 重大なダウンタイム、データの損失、重大な経済的損失を回避するため。

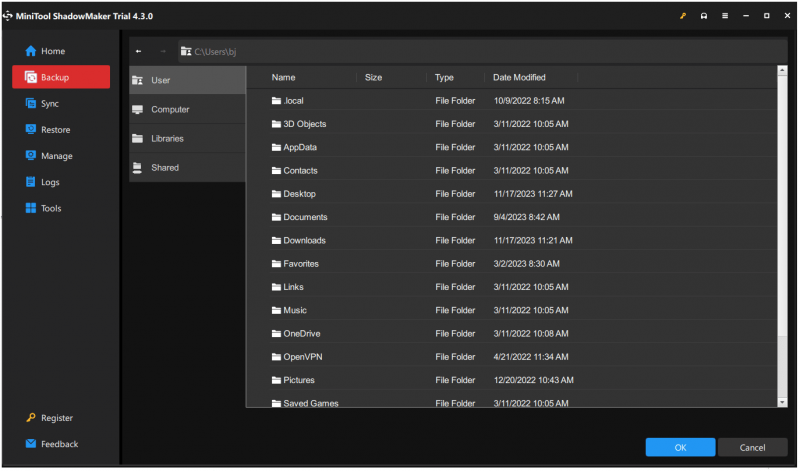

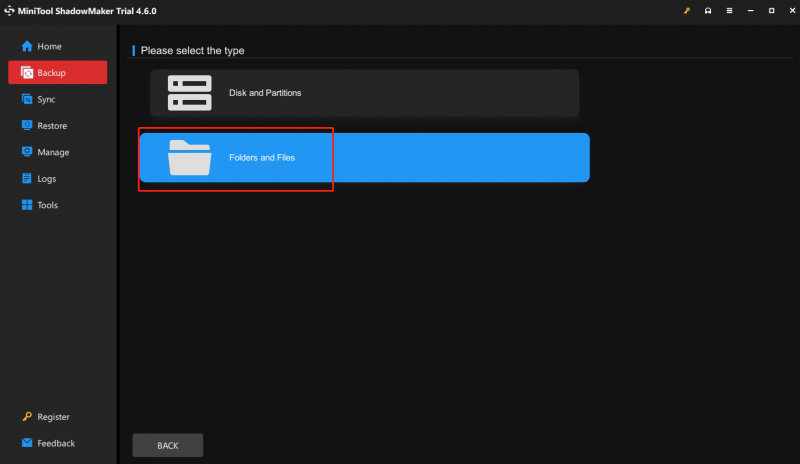

このタスクを完了するのを忘れて、面倒だと思う人もいます。心配しないで。この専門家に頼ってもいいでしょう バックアップソフトウェア – MiniTool ShadowMaker – に バックアップファイル 、フォルダー、パーティション、ディスク、およびシステム。

さらに、バックアップ スキームとスケジュール設定を試して、 自動バックアップ 。自動バックアップを毎日、毎週、毎月、またはイベント時に開始するように設定し、増分バックアップまたは差分バックアップを試行してリソースを節約できます。

このプログラムを PC にダウンロードしてインストールし、30 日間無料でお試しください。

MiniTool ShadowMaker トライアル版 クリックしてダウンロード 100% クリーン&セーフ

ステップ 1: プログラムを起動して、 トライアルを継続する 進むために。

ステップ 2: バックアップ タブで、 ソース セクションでバックアップする内容を選択し、 行き先 セクションでバックアップを保存する場所を選択します。 ユーザー、コンピュータ、ライブラリ、共有 。

ステップ 3: 次に、 オプション 機能を使用してバックアップ設定を構成し、 今すぐバックアップ すべての設定が完了したらすぐに開始します。

ヒント 5: 定期的に変更し、強力なパスワードを作成する

パスワードを定期的に変更し、特殊な記号やさまざまな数字と単語の組み合わせなど、より強力なパスワードを使用することをお勧めします。誕生日や電話番号など、推測されやすい個人情報に関連する番号は使用しないでください。

ヒント 6: 安全な Wi-Fi を使用する

カフェで仕事をしているときに、公共の場所で未知の Wi-Fi に接続することに慣れている人もいます。全く安全ではありません。どのデバイスもネットワークに接続することで感染する可能性があり、この公衆 Wi-Fi は知らず知らずのうちに簡単にハッキングされる可能性があります。注意が必要です。

結論:

サイバー攻撃とは何ですか?この記事を読むと、サイバー攻撃の全体像がわかるかもしれません。この完全なガイドは、さまざまな種類のサイバー攻撃を区別し、それらを防ぐ適切な方法を見つけるのに役立ちます。

サイバーセキュリティ問題の高まりに直面して、まず最初に行うべきことは、重要なデータのバックアップ計画を準備することです。 MiniTool ShdowMaker をお勧めします。このツールに問題がある場合は、次の方法でご連絡ください。 [メール 保護されています] 。

![[解決済み] Netflix:ブロック解除機能またはプロキシを使用しているようです[MiniToolニュース]](https://gov-civil-setubal.pt/img/minitool-news-center/73/netflix-you-seem-be-using-an-unblocker.png)

![[修正] Discord の CPU 使用率が高い問題を解決する実行可能な方法トップ 3](https://gov-civil-setubal.pt/img/news/34/top-3-workable-ways-solve-discord-high-cpu-usage.png)

![解決済み-誤って外付けハードドライブをESD-USBに変換した[MiniToolのヒント]](https://gov-civil-setubal.pt/img/data-recovery-tips/34/solved-accidentally-converted-external-hard-drive-esd-usb.jpg)

![修正の完全ガイド:このPCはWindows10にアップグレードできません[MiniToolのヒント]](https://gov-civil-setubal.pt/img/disk-partition-tips/93/full-guide-fix-this-pc-can-t-be-upgraded-windows-10.jpg)

![PDFをマージする:PDFファイルを10の無料オンラインPDFマージと組み合わせる[MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/77/merge-pdf-combine-pdf-files-with-10-free-online-pdf-mergers.png)

![RealtekHDオーディオドライバのダウンロード/更新/アンインストール/トラブルシューティング[MiniToolニュース]](https://gov-civil-setubal.pt/img/minitool-news-center/37/realtek-hd-audio-driver-download-update-uninstall-troubleshoot.png)

![「デバイスが別のアプリケーションによって使用されている」の修正[MiniToolNews]](https://gov-civil-setubal.pt/img/minitool-news-center/84/fixes-device-is-being-used-another-application.png)

![修正不和がダウンロードされない| PC / Mac / Phone用のDiscordをダウンロード[MiniToolNews]](https://gov-civil-setubal.pt/img/minitool-news-center/38/fix-discord-won-t-download-download-discord.png)

![IMAPサーバーが接続エラーコードを閉じました:0x800CCCDD [MiniToolニュース]](https://gov-civil-setubal.pt/img/minitool-news-center/36/your-imap-server-closed-connection-error-code.png)